2012/08/12(日)JETWAY PA74M2-LF では FreeBSD 9.0R は使えない?

2017/10/12 05:00

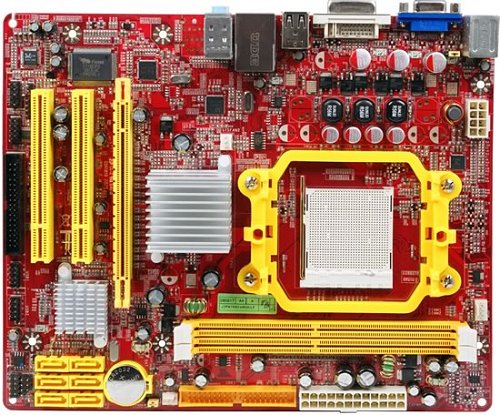

JETWAY 社 PA74M2-LF という サイズが microATX のマザーボード。

こちらで FreeBSD 8.3R-p1 から FreeBSD 9.0R-p4 へアップデートしようとしたが、

FreeBSD 9.0R-p4 は起動しない。

どうやら ACPI まわりの問題です。

現在、実運用しているサーバなので、いろいろ調べることもできず、とりあえず FreeBSD 8.3R に戻しました。設定が一部消えたので難儀しました。

9.1R がリリースされたときに再挑戦しようと思います。

起動オプションにて、ACPI サポートをOFF にするといけそうなのですが、

このマザーボードで FreeBSD 9.0R が使用できたという奇特な方が居られたら、コメントお願いします。

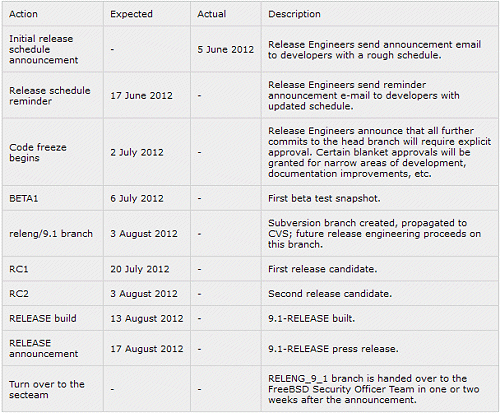

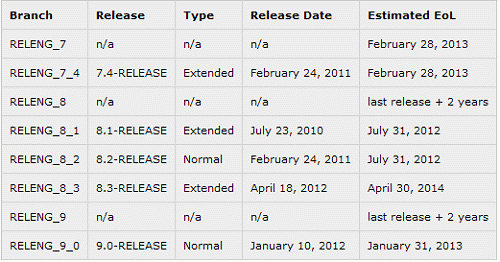

2012/07/06(金)FreeBSD 9.1R を出すらしい&8.1R/8.2R サポート終了間近

2017/10/12 04:59

2012/05/10(木)Apache 2.4 + mod_perl を導入してみた

2017/10/12 04:58

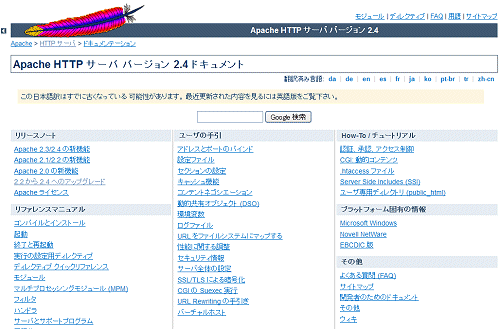

まだ置き換えるには時期尚早ではありますが、近い未来 2.0系/2.2系から置き換わっていくのは流れとしては自明なので、取り扱いを確立させるために、弊社の実験サーバにて、2.2.22 から、最新バーション 2.4.2 へ置き換えてみました。

付属マニュアルの日本語訳は、現状、2.2 系のものが流用されているようです。

上記のような感じです。

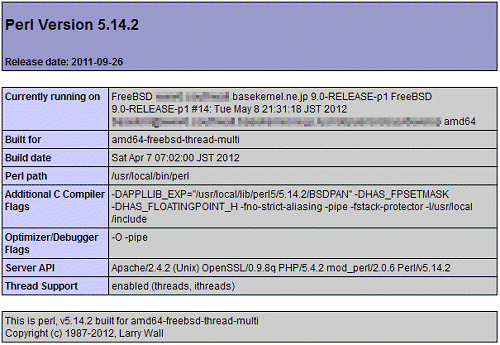

perl 5.14.2 + mod_perl 2.0.6 + Apache 2.4.2 + PHP 5.4.2 という組み合わせですが、

mod_perl がまだApache 2.4 には対応しておらず、そのままでは、コンパイル自体が通りません。

既に幾つか言及されていますが、2.2系からの変更が地味に多いです。

正直なところ、しばし嵌りましたorz

気づいた点を列挙してみましょう:

○ apr, apr-util, pcre は、ビルドインで提供されなくなった

apr 、apr-util、 pcre 、これら3つのユーティリティ は、Apache の構築に欠かせないものですが、それ故 2.2 系までは Apache ソースツリーと一緒に配布されていました。

なぜか 2.4 系では、これらは提供されなくなり、自前で構築するか、拾ってくる必要があります。

先ず、apr と apr-util を ここからダウンロードで持ってきて、 apache ソースツリーの srclib ディレクトリ配下にソースツリーごと置きます。

現在(2012/05/10) のバージョンは、 apr-1.4.6 , apr-util-1.4.1。

#英文ですが、 INSTALL ファイルにそう書いてある模様です。

ソース配置手順はこんな感じ:

# cd httpd-2.4.2/srclib

# cp ../../apr-1.4.6.tar.bz2 ./

# cp ../../apr-util-1.4.1.tar.bz2 ./

# tar xvzf apr-1.4.6.tar.bz2

# tar xvzf apr-util-1.4.1.tar.bz2

# mv apr-1.4.6 apr

# mv apr-util-1.4.1 apr-util

apr と apr-utilを事前インストールする方法もあるようですが、筆者の環境ではApache本体のコンパイルそのものが上手くいきませんでした。

○ pcre , expat は ports 等で。

pcre は 8.20 以降、 expat は 2.0 以降が必要です。

事前にインストールしておくとよいです。

○ Apache 2.2系では、構築デフォルトが「スタティックリンク」

Apache 2.4系では、構築デフォルトが「DSO」

→ ソースコードからコンパイルする際、2.2系の configure オプションそのままでは、同じように構築されず、結局は httpd.conf の構文エラーとなって不具合を起こす。

エンタープライズ系には有益な場面も多いのでしょうが、この変更は「何を勘違いしたか?」的な感覚を覚える。

2.4系では、明示的に「スタティックリンク」を指定することで、凌ぐ。

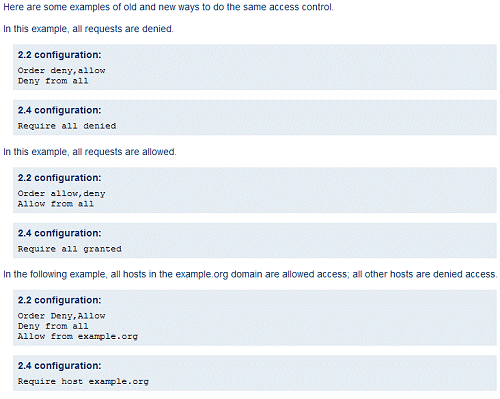

○ Apache 2.4 系で アクセス制御の文法が変わっている

httpd.conf などのサーバ設定ファイル、.htaccess などの挙動変更設定ファイルは全て見直して、変更する必要があります。

ここまでは、結構記載があります。

しかし、嵌ったのは SSI の挙動。どこにも記載がない。

2.2.22 で普通に動作していた、以下のような SSI が認識されません。

<!--#if expr="'$REMOTE_ADDR' = '/^192.168.1.1/'" -->

このような評価式は、perl と同じ書式にすることで解決しました。

<!--#if expr="'$REMOTE_ADDR' eq '/^192.168.1.1/'" -->

構築オプションの問題かもしれませんが、原因はわかりません。

2.2系までは、pcre が内包された形で配布されていたけれども、2.4系では、予め別途インストールするようになったため、数式評価の部分で挙動が変わったということでしょう。

○ 削除ディレクティブなどがある

LockFile ← 文法エラー

SSLMutex ← 文法エラー

DefaultType ← text/plain の指定は、「無視する」と警告が出る。

NameVirtualHost ← 「次バーションで削除」という警告が出る。

当面は、弊社実験サーバでの運用の留めたいと考えています。

2012/04/19(木)FreeBSD 8.3R リリース

2017/10/12 04:57

苦手な英語の意訳をすると、今回は、

・TCP/IP プロトコルスタックにて mod_cc(9) を実装した。

これは、プラグイン的に利用できる輻輳制御フレームワーク。

・grdid(8) という、BIOS ソフトウェアにて実現するタイプの RAIDコントローラを追加実装した。

・ZFS サブシステムを SPA Version 28 に更新した。

・Gnome を Version 2.32.1 に、 KDE を Version 4.7.4 に更新した。

あと、 usb(4)にて、USB パケットフィルタをサポート。

とあります。

他には、ネットワークカード絡みで幾つかの修正が入っています。

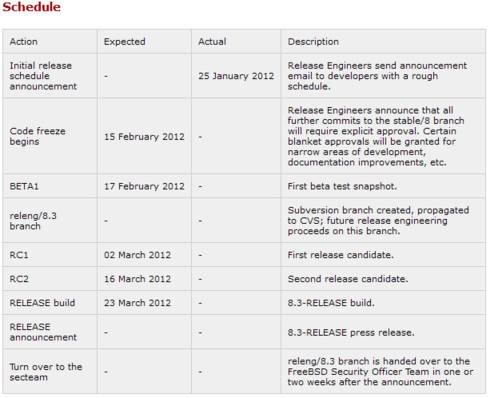

2012/02/09(木)FreeBSD 8.3R を出すらしい

2017/10/12 04:51

http://www.jp.freebsd.org/www.FreeBSD.org/releases/8.3R/schedule.html

まぁ、予定通りには行かない(というか、当初予定通りに行ったことは、今までに一度もない)ですが、春にはリリースするつもりでいるらしいです。

2012/01/13(金)FreeBSD 9.0R リリース

2017/10/12 04:48

欧米圏では特に不吉とされる「13日の金曜日」なんですが、気にしないのかな :-)

例によって、いつもの機械翻訳+意訳を・・・

- 新しいインストーラーに bsdinstall(8) が加えられており、本リリースの一部として提供されるISOイメージによって使用されるインストーラーです。

- Fast Filesystem は、softupdates ジャーナリングをサポートしました。

- ZFS を Version 28 に更新しました。

- 最新の ATA/SATAドライバは、AHCIをサポートし、最新のCAMフレームワークへ移動しました。

- Highly Available Storage (HAST) フレームワークの導入をしました。

- カーネルは、Capsicum Capability Mode (サンドボックス環境提供を主な特徴とする) をサポートしました。

- ユーザレベルでの D-Trace を導入しました。

- TCP/IPスタックは、プラグ接続できる輻輳制御フレームワークおよび、利用可能な5つの輻輳制御アルゴリズム機構ををサポートしました。

- NFSサブシステムを更新し、NFSv3,NFSv2 に加えて、新たに NFSv4 をサポートしました。

- High Performance SSH (HPN-SSH) を導入しました。

- Flattened device tree (FDT) を埋め込み、FreeBSD コンフィギュレーションが単純になりました。

- powerpcアーキテクチャは、Sony Playstation 3 を サポートしました。

- LLVMコンパイラおよび clang を組入れました。

- Gnome version 2.32.1, KDE version 4.7.3 になりました。

今回は、DVD,CD-ROM,bootonly の ISO イメージに加えて、USBメモリから BOOT可能な機器向けに memstick バイナリイメージも提供されているようです。

また、リリースノートを見る限りでは、em(4) [Intel NIC関係]、re(4) [蟹マーク NIC関係]なども更新されているようです。 re(4) では新たに RTL8168E/8111E-VL/RTL8401E がサポートされています。

FreeBSD9 の運用環境への導入は、弊社では、3月中旬頃になりそうです。

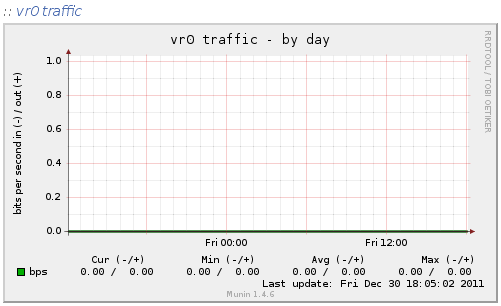

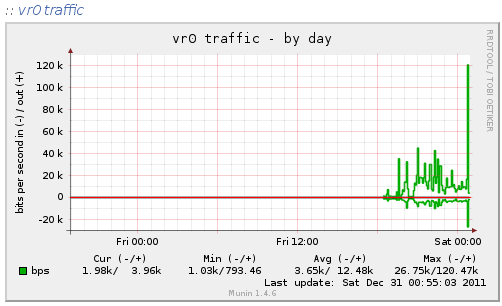

2011/12/30(金)配布元の munin 1.4.6 は、FreeBSD8.x のLANトラフィック監視にはそのまま使えない

2017/10/12 04:46

ところが、パッチをいろいろ入れていたのを忘れていて、更新だけしてしまったものだから、嵌ってしまったのです・・・orz しかも、まる2日間。。

具体的には、LAN カードのトラフィック計測が全く駄目。

具体的には以下 ↓

この計測を行うプラグインは、 [MUNINBASE]/lib/plugins ディレクトリの中の if_ というスクリプトです。

どうやら、スクリプト内で netstat コマンドを実行して、送信バイト数、受信バイト数を、sed で切り出している仕組みのようです。

手動で netstat コマンドを実行してみて、スクリプトが意図している内容と、実際の netstat コマンドの出力が異なることが分かりました。

具体的には、

72行目:

rsum += $7; osum += $10;

→ rsum += $8; osum += $11;

87行目と88行目:

print "rbytes.value", $7;

print "obytes.value", $10;

→ print "rbytes.value", $8;

print "obytes.value", $11;

のように修正すると、機能するようになります。

修正後はこんな感じ ↓

#年末・年始でアクセスが少なく静かです :-)

ここまでやって気づいたのですが、FreeBSD の Ports に munin が収録されているようで、Portsでは、この類のパッチが当てられているのかどうか気になったので確認してみました。、

うーーむ。既に対応されとる。最初からこっち見てれば早かったなorz

こんな感じです:

--- plugins/node.d.freebsd/if_.in.orig 2009-12-30 13:55:55.000000000 +0100

+++ plugins/node.d.freebsd/if_.in 2010-02-24 18:59:15.670282185 +0100

@@ -81,9 +81,12 @@

if (NF == 10) {

print "rbytes.value", $6;

print "obytes.value", $9;

- } else {

+ } else if (NF == 11) {

print "rbytes.value", $7;

print "obytes.value", $10;

+ } else {

+ print "rbytes.value", $8;

+ print "obytes.value", $11;

}

}'

fi

#表示が崩れるので、中括弧は全角文字にしています。実際は半角文字の中括弧です。

--- plugins/node.d.freebsd/if_errcoll_.in.orig 2009-12-30 13:55:55.000000000 +0100

+++ plugins/node.d.freebsd/if_errcoll_.in 2010-02-24 19:00:26.026407278 +0100

@@ -59,9 +59,13 @@

print "ierrors.value", $5;

print "oerrors.value", $8;

print "collisions.value", $10;

- } else {

+ } else if (NF == 11) {

print "ierrors.value", $6;

print "oerrors.value", $9;

print "collisions.value", $11;

+ } else {

+ print "ierrors.value", $6;

+ print "oerrors.value", $10;

+ print "collisions.value", $12;

}

}}'

#表示が崩れるので、中括弧は全角文字にしています。実際は半角文字の中括弧です。

他にも、幾つかのプラグインにて FreeBSD用のパッチがあるようです。

2011/12/22(木)CPUの消費電力低減法

2017/10/12 04:45

これは、負荷が少ない時にCPUクロックを自動調整で下げ、性能を可能な限り維持しつつCPUの消費電力を下げるものです。

設定は簡単です:

/etc/rc.conf に

powerd_enable="YES"

を追加するだけです。設定後は、再起動が一番手っ取り早いでしょう。

CPUのクロックは、お使いのマシンにて、

% sysctl -a dev.cpu.0.freq

とすると、MHz 単位で表示できます。

ちなみに弊社サーバの3台に対して導入すると・・・

2600 → 150 (約17分の1)

2400 → 1000 (約5分の2)

900 → 450 (ちょうど半分)

のようになりました。常にこうなるわけではありませんが :-)

現在のCPUは C-MOS 構成なので、消費電力は周波数に正比例します。

ほぼ、CPUはこの割合で消費電力低減になるはずです。

毎月の電力使用量にどう反映するか様子を見たいと思います。

2011/11/28(月)ProFTPD 1.3.4 以降の mod_ldap 関連設定

2017/10/12 04:42

サーバ側の /var/log/messages に以下のメッセージが残っていました:

proftpd[10975]: Fatal: unknown configuration directive 'LDAPDNInfo'

on line 35 of '/usr/local/etc/proftpd.conf'

最初はバグか?と思っていたのですが、つたない英文読解能力で google 先生の情報を漁ってみると・・ディレクティブが一部変わっている模様・・orz

日本語の情報が見当たらないので、今回遭遇した変更点をまとめてみました。

以下のように変更しないと LDAPを利用したユーザ認証が機能しません。

<変更前>

LDAPDNInfo 〔管理者DN〕 〔管理者パスワード〕

LDAPDoAuth on "dc=user,dc=account,dc=isp" "(&(uid=%v)(status=valid))"

LDAPDoUIDLookups on "dc=user,dc=account,dc=isp" "(&(uidNumber=%v)(status=valid))"

LDAPDoGIDLookups on "dc=group,dc=account,dc=isp" "(&(gidNumber=%v)(status=valid))"

<変更後>

LDAPBindDN 〔管理者DN〕 〔管理者パスワード〕

LDAPUsers "dc=user,dc=account,dc=isp" "(&(uid=%v)(status=valid))"

LDAPGroups "dc=group,dc=account,dc=isp" "(&(gidNumber=%v)(status=valid))"

・LDAPDNInfo → LDAPBindDN

・LDAPDoAuth → LDAPUsers

・LDAPDoUIDLookups → 削除

・LDAPDoGIDLookups → LDAPGroups

書式もちょっと変わったようなので、よく見て比較してみてください。

また、ここに記載されている内容は、弊社独自のものなので、各自の環境に合わせて適宜変更してください。そのままコピーしても無駄です。

また、ここに出てこないディレクティブは変更不要のようです。

当たり前の話ですが、意味を理解してから使いましょう。

2011/11/22(火)Apache 2.0 はサポート終了?

2017/10/12 04:41

昨年2月に Apache 1.3 系がサポート終了していますが、今後は Apache 2.0系も、サポート体制に注意する必要があります。

サポート終了のものをそのまま使い続けると、セキュリティ問題関連や、サーバ障害の際に対応ができない場合があります。

弊社サーバは既に全て Apache 2.2系へ移行済みです。

来年には Apache 2.4 が登場し、移行時期を模索することになります。